Serangan Cracker

Seringkali ketika kita menemukan kerawanan ataupun missconfiguration pada system sendiri, kita akan menganggap hal itu adalah hal yang kecil, karena kita menanggapinya bukan sebagai lubang keamanan. Tools maupun teknik yang digunakan cracker kebanyakan adalah variasi dari serangan yang mereka lakukan sebelumnya. Sebagai Administrator baik system maupun jaringan ataupun end user, Anda haruslah banyak belajar dari pengalaman penyerangan yang terjadi sebelumnya (walaupun serangan tersebut terjadi pada orang lain) untuk menghindari serangan yang akan terjadi berikutnya.

Mengetahui jenis serangan sangat penting untuk menjaga stabilitas system, sehingga anda tidak perlu repot untuk menginstall system baru agar lebih aman, anda hanya perlu mempatch atau bahkan sedikit mengkonfigurasi system anda Mungkin bagi beberapa orang tulisan ini merupakan tulisan yang sangat mendasar, tapi tidak ada salahnya jika anda sebagai seorang Profesional untuk mereview sesuatu yang dasar dari waktu ke waktu. Artikel ini bukan ditujukan untuk menyerang tetapi sebaliknya yaitu untuk bertahan, karena menurut hemat saya untuk bertahan anda harus tahu cara menyerang. Dalam artikel ini terdapat serangan yang sering dilakukan oleh cracker dan di setiap serangan mempunyai metode-metode tersendiri, contohnya saja dalam melakukan IP spoofing yang mempunyai banyak metode diantaranya man in the middle attack. Dengan alasan diatas saya akan mencoba menggaris besarkan serangan-serangan umum yang sering dilakukan cracker dan harus diketahui oleh seorang Administrator maupun end user, sedangkan metode-metode yang lebih spesifik mungkin akan saya tuangkan dalam tulisan saya berikutnya baik itu penyerangan ataupun metode yang dilakukan untuk bertahan. Saya tahu tulisan berikut adalah jauh dari sempurna, untuk itu saran dan kritik sangat saya harapkan.

1. IP Spoofing

IP Spoofing juga dikenal sebagai Source Address Spoofing, yaitu pemalsuan alamat IP attacker sehingga sasaran menganggap alamat IP attacker adalah alamat IP dari host di dalam network bukan dari luar network. Misalkan attacker mempunyai IP address type A 66.25.xx.xx ketika attacker melakukan serangan jenis ini maka Network yang diserang akan menganggap IP attacker adalah bagian dari Networknya misal 192.xx.xx.xx yaitu IP type C. IP Spoofing terjadi ketika seorang attacker ‘mengakali’ packet routing untuk mengubah arah dari data atau transmisi ke tujuan yang berbeda. Packet untuk routing biasanya di transmisikan secara transparan dan jelas sehingga membuat attacker dengan mudah untuk memodifikasi asal data ataupun tujuan dari data. Teknik ini bukan hanya dipakai oleh attacker tetapi juga dipakai oleh para security profesional untuk mentracing identitas dari para attacker.

Protokol yang menangani komunikasi antar komputer kebanyakan berhasil di spoof. ICMP (Internet Control Message Protocol) adalah salah satunya (vulnerable) karena protokol ini dilewati oleh informasi dan pesan-pesan kesalahan diantara dua node dalam network. Internet Group Message Protocol (IGMP) dapat dieksploitasi dengan menggunakan serangan tipe ini karena IGMP melaporkan kondisi kesalahan pada level user datagram, selain itu juga protokol ini mengandung Informasi routing dan Informasi

Network. (UDP) User Datagram Protocol juga dapat ‘diminta’ untuk menampilkan identitas host sasaran.

Solusi untuk mencegah IP spoofing adalah dengan cara mengamankan packet-packet yang ditransmisikan dan memasang screening policies. Enkripsi Point-to-point juga dapat mencegah user yang tidak mempunyai hak untuk membaca data/packet. Autentikasi dapat juga digunakan untuk menyaring source yang legal dan bukan source yang sudah di spoof oleh attacker. Dalam pencegahan yang lain, Admininistrator dapat menggunakan signature untuk paket-paket yang berkomunikasi dalam networknya sehingga meyakinkan bahwa paket tersebut tidak diubah dalam perjalanan.

Anti Spoofing rules (peraturan anti spoof) yang pada dasarnya memberitahukan server untuk menolak packet yang datangnya dari luar yang terlihat datangnya dari dalam, umumnya hal ini akan mematahkan setiap serangan spoofing.

2. FTP Attack

Salah satu serangan yang dilakukan terhadap File Transfer Protocol adalah serangan buffer overflow yang diakibatkan oleh malformed command. tujuan menyerang FTP server ini rata-rata adalah untuk mendapatkan command shell ataupun untuk melakukan Denial Of Service. Serangan Denial Of Service akhirnya dapat menyebabkan seorang user atau attacker untuk mengambil resource didalam network tanpa adanya autorisasi, sedangkan command shell dapat membuat seorang attacker mendapatkan akses ke sistem server dan file-file data yang akhirnya seorang attacker bisa membuat anonymous root-acces yang mempunyai hak penuh terhadap system bahkan network yang diserang.

Tidak pernah atau jarang mengupdate versi server dan mempatchnya adalah kesalahan yang sering dilakukan oleh seorang admin dan inilah yang membuat server FTP menjadi rawan untuk dimasuki. Sebagai contoh adalah FTP server yang populer di keluarga UNIX yaitu WU-FTPD yang selalu di upgrade dua kali dalam sehari untuk memperbaiki kondisi yang mengizinkan terjadinya buffer overflow. Mengexploitasi FTP juga berguna untuk mengetahui password yang terdapat dalam sistem, FTP Bounce attack (menggunakan server ftp orang lain untuk melakukan serangan), dan mengetahui atau mensniff informasi yang berada dalam system

3. Unix Finger Exploits

Pada masa awal internet, Unix OS finger utility digunakan secara efficient untuk men sharing informasi diantara pengguna. Karena permintaan informasi terhadap informasi finger ini tidak menyalahkan peraturan, kebanyakan system Administrator meninggalkan utility ini (finger) dengan keamanan yang sangat minim, bahkan tanpa keamanan sama sekali. Bagi seorang attacker utility ini sangat berharga untuk melakukan informasi tentang foot printing, termasuk nama login dan informasi contact. Utility ini juga menyediakan keterangan yang sangat baik tentang aktivitas user didalam sistem, berapa lama user berada dalam sistem dan seberapa jauh user merawat sistem.

Informasi yang dihasilkan dari finger ini dapat meminimalisasi usaha cracker dalam menembus sebuah sistem. Keterangan pribadi tentang user yang dimunculkan oleh finger daemon ini sudah cukup bagi seorang atacker untuk melakukan social engineering dengan menggunakan social skillnya untuk memanfaatkan user agar ‘memberitahu’ password dan kode akses terhadap system.

4. Flooding & Broadcasting

Seorang attacker bisa mengurangi kecepatan network dan host-host yang berada di dalamnya secara significant dengan cara terus melakukan request/permintaan terhadap suatu informasi dari sever yang bisa menangani serangan classic Denial Of Service (Dos), mengirim request ke satu port secara berlebihan dinamakan flooding, kadang hal ini juga disebut spraying. Ketika permintaan flood ini dikirim ke semua station yang berada dalam network serangan ini dinamakan broadcasting. Tujuan dari kedua serangan ini adalah sama yaitu membuat network resource yang menyediakan informasi menjadi lemah dan akhirnya menyerah.

Serangan dengan cara Flooding bergantung kepada dua faktor yaitu: ukuran dan/atau volume (size and/or volume). Seorang attacker dapat menyebabkan Denial Of Service dengan cara melempar file berkapasitas besar atau volume yang besar dari paket yang kecil kepada sebuah system. Dalam keadaan seperti itu network server akan menghadapi kemacetan: terlalu banyak informasi yang diminta dan tidak cukup power untuk mendorong data agar berjalan. Pada dasarnya paket yang besar membutuhkan kapasitas proses yang besar pula, tetapi secara tidak normal paket yang kecil dan sama dalam volume yang besar akan menghabiskan resource secara percuma, dan mengakibatkan kemacetan.

Attacker sering kali menggunakan serangan flooding ini untuk mendapatkan akses ke system yang digunakan untuk menyerang network lainnya dalam satu serangan yang dinamakan Distributed Denial Of Service (DDOS). Serangan ini seringkali dipanggil smurf jika dikirim melaluli ICMP dan disebut fraggles ketika serangan ini dijalankan melewati UDP.

Suatu node (dijadikan tools) yang menguatkan broadcast traffic sering disebut sebagai Smurf Amplifiers, tools ini sangat efektif untuk menjalankan serangan flooding. Dengan melakukan spoofing terhadap network sasaran, seorang attacker dapat mengirim sebuah request ke smurf amplifier, Network yang di amplifiying (dikuatkan) akan mengirim respon kesetiap host di dalam network itu sendiri, yang berarti satu request yang dilakukan oleh attacker akan menghasilkan pekerjaan yang sama dan berulang-ulang pada network sasaran, hasil dari serangan ini adalah sebuah denial of service yang tidak meninggalkan jejak. Serangan ini dapat diantisipasi dengan cara menolak broadcast yang diarahkan pada router.

TCP-level Flooding (kebanyakan SYN ATTACK) telah digunakan pada bulan februari tahun 2000 untuk menyerang Yahoo!, eBay dll yang menggunakan serangan DDOS (Distributed Denial Of Service). Network yang tidak menggunakan firewall untuk pengecekan paket-paket TCP biasanya bisa diserang dengan cara ini.

Beberapa fungsi penyaringan pada firewall (Firewall Filtering Function) biasanya akan mampu untuk menahan satu serangan flooding dari sebuah alamat IP, tetapi serangan yang dilakukan melalui DDOS akan sulit di cegah karena serangan ini seperti kita ketahui datangnya dari berbagai alamat IP secara berkala. Sebenarnya salah satu cara untuk menghentikan serangan DDOS adalah dengan cara mengembalikan paket ke alamat asalnya atau juga dengan cara mematikan network (biasanya dilakukan oleh system yang sudah terkena serangan sangat parah).

5. Fragmented Packet Attacks

Data-data internet yang di transmisikan melalui TCP/IP bisa dibagi lagi ke dalam paket-paket yang hanya mengandung paket pertama yang isinya berupa informasi bagian utama (kepala) dari TCP. Beberapa firewall akan mengizinkan untuk memroses bagian dari paket-paket yang tidak mengandung informasi alamat asal pada paket pertamanya, hal ini akan mengakibatkan beberapa type system menjadi crash. Contohnya, server NT akan menjadi crash jika paket-paket yang dipecah (fragmented packet) cukup untuk menulis ulang informasi paket pertama dari suatu protokol.

Paket yang dipecah juga dapat mengakibatkan suasana seperti serangan flooding. Karena paket yang dipecah akan tetap disimpan hingga akhirnya di bentuk kembali ke dalam data yang utuh, server akan menyimpan paket yang dipecah tadi dalam memori kernel. Dan akhirnya server akan menjadi crash jika terlalu banyak paket-paket yang telah dipecah dan disimpan dalam memory tanpa disatukan kembali.

Melalui cara enumerasi tentang topographi network sasaran, seorang attacker bisa mempunyai banyak pilihan untuk meng- crash packet baik dengan cara menguji isi firewall, load balancers atau content – based routers. Dengan tidak memakai system pertahanan ini, network sasaran jauh lebih rawan untuk perusakan dan pembobolan.

Karena paket yang dipecah (fragmented packet) tidak dicatat dalam file log sebelum disatukan kembali menjadi data yang utuh, packet yang dipecah ini memberikan jalan bagi hacker untuk masuk ke network tanpa di deteksi. Telah banyak Intrusion Detection System (IDS) dan saringan firewall (firewall filters) yang memperbaiki masalah ini, tapi masih banyak juga system yang masih dapat ditembus dengan cara ini.

6. E-mail Exploits

Peng-exploitasian e-mail terjadi dalam lima bentuk yaitu: mail floods, manipulasi perintah (command manipulation), serangan tingkat transportasi(transport level attack), memasukkan berbagai macam kode (malicious code inserting) dan social engineering (memanfaatkan sosialisasi secara fisik). Penyerangan email bisa membuat system menjadi crash, membuka dan menulis ulang bahkan mengeksekusi file-file aplikasi atau juga membuat akses ke fungsi fungsi perintah (command function).

Serangan mail flood (flood =air bah) terjadi ketika banyak sekali e-mail yang dikirimkan oleh attacker kepada sasaran yang mengakibatkan transfer agent kewalahan menanganinya, mengakibatkan komunikasi antar program lain menjadi tidak stabil dan dapat membuat system menjadi crash. Melakukan flooding merupakan cara yang sangat kasar namun efektif, maksudnya untuk membuat suatu mail server menjadi down. Salah satu jalan yang menarik dalam melakukan serangan mail-flooding adalah dengan mengexploitasi fungsi auto-responder (auto-responder function) yang terdapat dalam kebanyakan aplikasi email, ketika seorang attacker menemukan auto-responder yang sedang aktif dalam dua system yang berbeda, sang attacker bisa saja mengarahkan yang satu ke yang lainnya, karena kedua-duanya di set untuk merespond secara sacara otomatis untuk setiap pesan, maka kedua-duanya akan terus meng-genarate lebih banyak e-mail secara loop(bolak-balik) dan akhirnya kedua-duanya akan kelelahan dan down.

Serangan memanipulasi perintah (command manipulation attack) dapat mengakibatkan sebuah system menjadi crash dengan cara menggulingkan mail transfer agent dengan sebuah buffer overflow yang diakibatkan oleh perintah (fungsi) yang cacat (contoh: EXPN atau VRFY). Perbedaan antara mail flood dan command manipulation: command manipulation meng-exploit kekuasaan milik sendmail yaitu memperbolehkan attacker untuk mengakses system tanpa informasi otorisasi (menjadi network admin tanpa diketahui) dan membuat modifikasi pada penjalanan program lainnya. Mengaktifkan command yang cacat seperti diatas juga dapat mengakibatkan seorang attacker mendapatlan akses untuk memodifikasi file, menulis ulang, dan tentunya saja membuat trojan horses pada mail server.

Penyerangan tingkat transport (transport level attack) dilakukan dengan cara mengexploit protokol perute-an/pemetaan e-mail diseluruh internet: Simple Mail Tranport Protocol (SMTP). Seorang attacker dapat mengakibatkan kondisi kesalahan sementara (temporary error) di target system dengan cara mengoverload lebih banyak data pada SMTP buffer sehingga SMTP buffer tidak bisa menanganinya, kejadian ini dapat mengakibatkan seorang attacker terlempar dari sendmail program dan masuk kedalam shell dengan kekuasaan adminitsrasi bahkan dapat mengambil alih root. Beberapa serangan exploitasi juga sering terjadi pada POP dan IMAP.

Pada saat kerawanan SMTP sulit untuk di exploitasi, attacker mungkin saja berpindah ke serangan tranport level jika ia tidak berhasil menyerang dengan cara command manipulation ataupun mail-flood.

Serangan ini lebih digunakan untuk membuat gangguan daripada untuk menjebol suatu system. Seorang attacker biasanya akan menggunakan serangan jenis ini untuk mem flood Exchange Server dan memotong lalu lintas e-mail (trafic e-mail). Serangan ini juga dapat digunakan untuk membuat reputasi suatu organisasi menjadi buruk dengan mengirimkan spam atau offensive e-mail ke organisasi lainnya dengan sumber dan alamat dari organisasi tersebut.

Mail relaying, proses memalsukan asal/source email dengan cara meroute-kannya ke arah mesin yang akan dibohongi, adalah type lain dari serangan transport-level. Teknik ini sangat berguna untuk membuat broadcasting spam secara anonymous. Berbagai macam isi (content) yang sering dikirim lewat e-mail dengan teknik ini biasanya adalah content-content yang merusak. Beberapa Virus dan Worms akan disertakan dalam e-mail sebagai file attachment yang sah, seperti variant Melissa yang nampak sebagai Ms Word Macro atau loveletter worm yang menginfeksi system dan mengemailkan dirinya sendiri ke users yang berada dalam address booknya outlook. Kebanyakan antivirus scanner akan menangkap attachment seperti ini, tetapi virus dan worm baru serta variannya masih tetap berbahaya.

Serangan yang terakhir yang dilakukan oleh seorang attacker selain serangan diatas adalah dengan cara melakukan social enginering, kadang sang attacker mengirim e-mail dengan source memakai alamat admin agar users mengirimkan passwordnya untuk mengupgrade system.

7. DNS and BIND Vulnerabilities

Berita baru-baru ini tentang kerawanan (vulnerabilities) tentang aplikasi Barkeley Internet Name Domain (BIND) dalam berbagai versi mengilustrasikan kerapuhan dari Domain Name System (DNS), yaitu krisis yang diarahkan pada operasi dasar dari Internet (basic internet operation).

Kesalahan pada BIND sebenarnya bukanlah sesuatu yang baru. Semenjak permulaanya, standar BIND merupakan target yang paling favorite untuk diserang oleh komunitas cracker karena beberapa kerawanannya. Empat kerawanan terhadap buffer overflow yang terjadi pada bulan Januari lalu hanya beberapa bagian dari kerawanan untuk diexploitasi oleh para cracker agar mendapat akses terhadap system dan melakukan perintah dengan hak penuh (command execution priviledge).

Kerawanan pada BIND merupakan masalah yang sangat serius karena lebih dari 80 persen DNS yang berada di Jagat Internet dibangun menggunakan BIND. Tanpa adanya DNS dalam lingkungan Internet Modern, mungkin transmisi e-mail akan sulit, navigasi ke situs-situs web terasa rumit dan mungkin tidak ada hal mudah lainnya yang menyangkut internet.

Kerawanan BIND bukan hanya terletak pada DNS. System penerjemah alamat (number-address translator) merupakan subject dari kebanyakan exploit, termasuk untuk melakukan penyerangan di tingkat informasi, penyerangan Denial Of Service, pengambil alihan kekuasaan dengan hijacking. Penyerangan di tingkat Informasi bertujuan untuk membuat server menjawab sesuatu yang lain dari jawaban yang benar. Salah satu cara untuk melakukan serangan jenis ini adalah melalui cache poisoning, yang mana akan mengelabui remote name server agar menyimpan jawaban dari third-party domain dengan cara menyediakan berbagai macam informasi kepada domain server yang mempunyai autorisasi.

Semua pengimplementasian serangan terhadap DNS akan mempunyai kemungkinan besar untuk berhasil dilakukan jika jawaban dari suatu pertanyaan yang spesifik bisa dibohongi (spoof).

DOS atau membuat Server tidak dapat beroperasi, bisa dilakukan dengan cara membuat DNS menyerang dirinya sendiri atau juga dengan cara mengirimkan traffic-flooding yang berlebihan dari luar, contohnya menggunakan “Smurf” ICMP flood. Jika suatu organisasi atau perusahaan memasang authoritathive name server dalam satu segment yang terletak dibelakang satu link atau dibelakang satu physical area, maka hal ini akan menyebabkan suatu kemungkinan untuk dilakukannya serangan Denial Of Service.

Cracker akan mencoba untuk menyerang system melalui DNS dengan cara buffer overflow, yaitu salah satu exploit yang sangan berpotensi pada kerawanan BIND. Gangguan exploit terjadi karena adanya kelemahan dalam pengkodean/pemrograman BIND yang mengizinkan seorang attacker untuk memanfaatkan code-code yang dapat dieksekusi untuk masuk kedalam system. Beberapa system operasi telah menyediakan patch untuk stack agar tidak dapat dieksekusi, sebagaimana juga yang dilakukan compiler (menyediakan patch) yang melindungi stack dari overflow. Mekanisme perlindungan ini setidaknya membuat cracker akan sulit menggunakan exploit.

Telah jelas bahwa mengupdate system secara berkala dan menggunakan patch adalah salah satu yang harus dilakukan untuk membangun security yang efektif, jika vendor dari DNS anda tidak menyediakan patch secara berkala, anda lebih baik mengganti software DNS anda yang menyediakan patch secara berkala, tentunya untuk menjaga kemanan system.

Pada system Unix, BIND harus dijalankan sebagai root untuk mengatur port yang lebih rendah (kode kode mesin). Jika software DNS dapat dibodohi untuk menjalankan code-code berbahaya, atau membuka file-file milik root, user local mungkin saja bisa menaikan kekuasaannya sendiri didalam mesin. Organisasi atau perusahaan yang mengubah authoritative server juga harus waspada bahwa mengganti server mereka dalam waktu yang bersamaan akan mengakibatkan domain mereka di hijack melalui cache poisoning. Mengubah server seharusnya dilakukan sebagai proses transisi. Untuk mencegah domain hijacking sebaiknya network admin terlebih dahulu menambahkn server barunya kedalam network infrastucture sebelum mengganti server yang lama.

8. Password Attacks

Password merupakan sesuatu yang umum jika kita bicara tentang kemanan. Kadang seorang user tidak perduli dengan nomor pin yang mereka miliki, seperti bertransaksi online di warnet, bahkan bertransaksi online dirumah pun sangat berbahaya jika tidak dilengkapi dengan software security seperti SSL dan PGP.

Password adalah salah satu prosedur kemanan yang sangat sulit untuk diserang, seorang attacker mungkin saja mempunyai banyak tools (secara teknik maupun dalam kehidupan sosial) hanya untuk membuka sesuatu yang dilindungi oleh password. Ketika seorang attacker berhasil mendapatkan password yang dimiliki oleh seorang user, maka ia akan mempunyai kekuasaan yang sama dengan user tersebut. Melatih karyawan/user agar tetap waspada dalam menjaga passwordnya dari social engineering setidaknya dapat meminimalisir risiko, selain berjaga-jaga dari praktek social enginering organisasi pun harus mewaspadai hal ini dengan cara teknikal. Kebanyakan serangan yang dilakukan terhadap password adalah menebak (guessing), brute force, cracking dan sniffing.

Penebakan (guessing) password bisa dilakukan dengan cara memasukan password satu persatu secara manual ataupun dengan bantuin script yang telah diprogram. Kebanyakan user menggunakan hal-hal yang umum untuk password mereka diantaranya tanggal lahir, dan biasanya user tidak menghawatirkan tentang aturan yang berlaku pada perusahaan untuk menggunakan kombinasi alphanumeric dan minimal 7 karakter. Jika saja user memakai tanggal lahirnya sebagai password maka hal penyerangan akan sangat mudah dilakukan, karena cracker tidak membutuhkan waktu yang lama hanya untuk menjebol 6 digit angka tanggal lahir. Beberapa user atau bahkan administrator dapat membuat pekerjaan cracker menjadi mudah andai saja mereka lupa untuk merubah password default dari sebuah software.

Sebenarnya, password guessing merupakan sesuatu yang sangat tidak efektif, dan dapat menghabiskan waktu. Network admin bisa dengan mudah mendetect serangan jika seorang attacker mencoba login dengan menebak password berkali-kali.

Brute-force merupakan serangan yang menggunakan logika yang sama dengan password guessing tetapi serangan brute-force lebih cepat dan lebih powerfull. Dalam tipe serangan ini seorang attacker menggunakan script (biasanya program cracking gratis) yang akan mencoba password-password umum(biasanya terdapat dalam dictionary). Tujuan dari serangan jenis ini adalah untuk mempercepat penemuan password sebelum network admin menyadari adanya serangan.

Walaupun serangan Brute-force lebih efisien daripada password guessing, kedua teknik tersebut pada dasarnya sama. Attacker umumnya lebih sulit untuk berhasil dengan kedua metoda tersebut. Lebih jauh lagi, kedua teknik tersebut sangat mudah di lawan dengan memanfaatkan features blacklisting, yang akan mengunci sebuah account user jika seseorang (attacker) berkali-kali memasukkan password secara tidak tepat. Contohnya, default blacklist dalam system unix adalah tiga kali (kesempatan memasukkan password).

Kelemahan dari perlindungan blacklist adalah bahwa feature blacklist ini dapat digunakan untuk menyerang system oleh attacker. Sebagai contoh, jika seorang attacker dapat mengidentifikasi siapa login name untuk network admin, sang attacker bisa saja mengunakan login name itu dan memasukkan password yang salah berulangkali dan akhirnya mengunci account admin. Ketika sang admin sedang berusaha untuk mendapatkan aksesnya kembali, seorang attacker masih bisa untuk berhubungan dengan system.

Password cracking adalah metoda untuk melawan perlindungan password yang dienkripsi yang berada di dalam system. Dengan anggapan bahwa atacker telah masuk kedalam system, ia bisa saja mengubah kekuasaannya didalam system dengan cara meng-crack password file menggunakan metode brute-force dictionary attack (mencocokan kata-kata yang berada dalam kamus dengan kata-kata yang dienkripsi dalam file password). Keberhasilan menggunakan cara ini bergantung pada kecepatan prosesor dan program yang dimiliki oleh attacker. Cara yang terbaik untuk menghindari serangan jenis ini adalah dengan memonitor kewenangan akses pada file.

Dengan cara mengintip lalulintas pada port telnet (23) ataupun HTTPD (80), seorang attacker dapat mendapatkan password yang digunakan untuk internet dan koneksi secara remote melalui proses yang dinamakan password snifing. Cara inilah yang paling mudah dilakukan karena kedua koneksi tersebut tidak menggunakan enkripsi, kecuali koneksi yang menggunakan SSL (Secure Socket Layer) pada HTTPD (biasanya ada tanda gembok terkunci dibawah browser, yang menandakan transaksi aman) atau juga menggunakan SSH (Secure SHell) untuk koneksi ke mesin lain secara remote.

9. Proxy Server Attacks

Salah satu fungsi Proxy server adalah untuk mempercepat waktu response dengan cara menyatukan proses dari beberapa host dalam suatu trusted network. Dalam kebanyakan kasus, tiap host mempunyai kekuasan untuk membaca dan menulis (read/write) yang berarti apa yang bisa saya lakukan dalam system saya akan bisa juga saya lakukan dalam system anda dan sebaliknya.

Jika firewal yang berada dalam trusted network tidak dikonfigurasikan secara optimal, khususnya untuk memblok akses dari luar, apalagi jika autentikasi dan enkripsi tidak digunakan, seorang attacker bisa menyerang proxy server dan mendapatkan akses yang sama dengan anggota trusted network lainnya. Jika attaker sudah masuk ke sistem ia tentunya bisa melakukan apa saja dan ia bisa melakukan DDOS (Distributed Denial of Service) secara anoymous untuk menyerang network lain.

Router yang tidak dikonfigurasikan secara optimal juga akan berfungsi sebagai proxy server dan akan mengakibatkan kerawanan yang sama dengan proxy server.

10. Remote Command Processing Attacks

Trusted Relationship antara dua atau lebih host menyediakan fasilitas pertukaran informasi dan resource sharing. Sama halnya dengan proxy server, trusted relationship memberikan kepada semua anggota network kekuasaan akses yang sama di satu dan lain system (dalam network).

Attacker akan menyerang server yang merupakan anggota dari trusted system. Sama seperti kerawanan pada proxy server, ketika akses diterima, seorang attacker akan mempunyai kemampuan mengeksekusi perintah dan mengkases data yang tersedia bagi user lainnya.

11. Remote File System Attack

Protocol-protokol untuk tranportasi data –tulang punggung dari internet— adalah tingkat TCP (TCPLevel) yang mempunyai kemampuan dengan mekanisme untuk baca/tulis (read/write) Antara network dan host. Attacker bisa dengan mudah mendapatkan jejak informasi dari mekanisme ini untuk mendapatkan akses ke direktori file.

Tergantung pada OS (operating system) yang digunakan, attacker bisa meng-ekstrak informasi tentang network, sharing privileges, nama dan lokasi dari user dan groups, dan spesifikasi dari aplikasi atau banner (nama dan versi software). System yang dikonfigurasi atau diamankan secara minimal akan dengan mudah membeberkan informasi ini bahkan melalui firewall sekalipun. Pada system UNIX, informasi ini dibawa oleh NFS (Network File System) di port 2049. system Windows menyediakan data ini pada SMB (server messaging block) dan Netbios pada port 135 – 139 (NT) dan port 445 pada win2k.

Network administrator bisa meminimalisasi resiko yang akan terjadi dengan menggunakan Protokol-protokol tersebut dengan memberikan sedikit peraturan. Network dengan system windows, harusnya memblok akses ke port 139 dan 445 dari luar network, jika dimungkinkan. Dalam system unix port 2049 seharusnya di blok, sharing file dibatasi dan permintaan file melalui showmount (perintah dalam unix) seharusnya di catat dalam log.

12. Selective Program Insertions

Selective Program Insertions adalah serangan yang dilakukan ketika attacker menaruh program-program penghancur, seperti virus, worm dan trojan (mungkin istilah ini sudah anda kenal dengan baik .) pada system sasaran. Program-program penghancur ini sering juga disebut malware. Program-program ini mempunyai kemampuan untuk merusak system, pemusnahan file, pencurian password sampai dengan membuka backdoor.

Biasanya antivirus yang dijual dipasaran akan dapat mendeteksi dan membersihkan program-program seperti ini, tetapi jika ada virus baru (anggap saja variant melissa) virus scanner belum tentu dapat menghadapi script-script baru. Beberapa network administrator melakukan pertahan terhadap malware dengan teknologi alternatif seperti behaviour blockers, yang memberhentikan kode-kode yang dicurigai berdasarkan contoh kelakuan malware, bukan berdasarkan signature. Beberapa aplikasi lainnya akan mengkarantina virus dan code-code yang dicurigai didalam daerah yang dilindungi, biasanya disebut sandboxes.

13. Port Scanning

Melalui port scanning seorang attacker bisa melihat fungsi dan cara bertahan sebuah system dari berbagai macam port. Seorang atacker bisa mendapatkan akses kedalam sistem melalui port yang tidak dilindungi. Sebagai contoh, scaning bisa digunakan untuk menentukan dimana default SNMP string di buka untuk publik, yang artinya informasi bisa di extract untuk digunakan dalam remote command attack.

14. TCP/IP Sequence Stealing, Passive Port Listening and Packet Interception

TCP/IP Sequence Stealing, Passive Port Listening dan Packet Interception berjalan untuk mengumpulkan informasi yang sensitif untuk mengkases network. Tidak seperti serangan aktif maupun brute-force, serangan yang menggunakan metoda ini mempunyai lebih banyak kualitas stealth-like.

TCP/IP Sequence Stealing adalah pemetaan dari urutan nomor-nomor (angka), yang bisa membuat packet milik attacker terlihat legal. Ketika suatu system meminta sesi terhadap mesin lain, kedua system tersebut saling bertukar nomor-nomor sinkronisasi TCP. Jika tidak dilakukan secara acak, Attacker bisa mengenali algoritma yang digunakan untuk meng –generate nomor-nomor ini. Urutan nomor yang telah dicuri bisa digunakan attacker untuk menyamar menjadi salah satu dari system tadi, dan akhirnya memperbolehkannya untuk melewati firewall. Hal ini sebenarnya efektif jika digunakan bersama IP Spoofing.

Melalui passive port listening, seorang attacker dapat memonitor dan mencatat (log) semua pesan dan file yang dikirim ke semua port yang dapat diakses pada target system untuk menemukan titik kerawanan.

Packet Interception adalah bagian (tepatnya pelapis) dari active listener program yang berada pada port di system sasaran yang berfungsi untuk menerima ataupun mengembalikan semua tipe pesan (data) spesifik yang dikirim. Pesan tersebut bisa dikembalikan ke unauthorized system, dibaca dan akhir nya dikembalikan lagi baik tanpa perubahan atau juga dengan perubahan kepada attacker, atau bahkan tidak dikembalikan.

Dalam beberapa versi atau juga menurut konfigurasi dari user SSHD (Secured Shell Daemon), otentikasi bisa dilakukan dengan cara menggunakan public key (milik mesin tentunya). Jika seorang attacker mempelajari public key yang digunakan, ia bisa menciptakan atau memasukan paket-paket palsu. System sasaran akan menganggap pengirim paket palsu tersebut mempunyai hak akses.

15. HTTPD Attacks

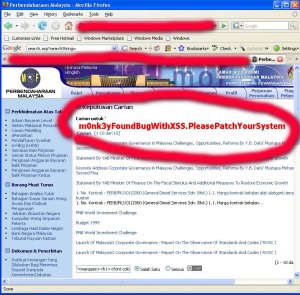

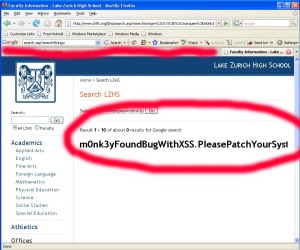

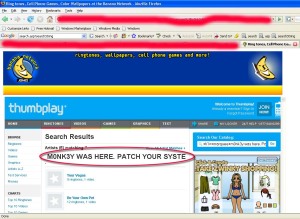

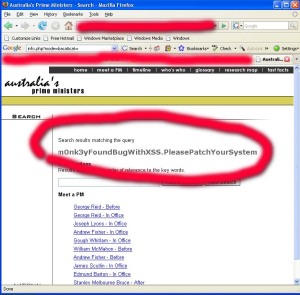

Kerawanan yang terdapat dalam HTTPD ataupun webserver ada lima macam: buffer overflows, httpd bypasses, cross scripting, web code vulnerabilities, dan URL floods.

HTTPD Buffer Overflow bisa terjadi karena attacker menambahkan errors pada port yang digunakan untuk web traffic dengan cara memasukan banyak karakter dan string untuk menemukan tempat overflow yang sesuai. Ketika tempat untuk overflow ditemukan, seorang attacker akan memasukkan string yang akan menjadi perintah yang dapat dieksekusi. Bufer-overflow dapat memberikan attacker akses ke command prompt.

Beberapa feature dari HTTPD bisa digunakan untuk meciptakan HTTPD bypass, memberi akses ke server menggunakan fungsi logging. Dengan cara ini, sebuah halaman web bisa diakses dan diganti tanpa dicatat oleh web server. Cara ini sering digunakan oleh para cracker, hacktivis dan cyber vandals untuk mendeface website.

Sedangkan kerawanan pada script-script web bisa terjadi pada semua bahasa pemrograman web dan semua ekstensi aplikasi. Termasuk VB, Visual C++, ASP, TCL, Perl, PHP, XML, CGI dan Coldfusion.

Pada dasarnya, attacker akan mengexploitasi kelemahan dari sebuah aplikasi, seperti CGI script yang tidak memeriksa input atau kerawanan pada IIS RDS pada showcode.asp yang mengizinkan menjalankan perintah secara remote (remote command priviledges).

Melalui cross scripting dan cross-site scripting seorang attacker bisa mengexploitasi pertukaran cookies antara browser dan webserver. Fasilitas ini dapat mengaktifkan script untuk merubah tampilan web dll.

Script ini bisa menjalankan malware, membaca infomasi penting dan meng-ekpose data sensitive seperti nomor credit card dan password.

Pada akhirnya attacker dapat menjalankan Denial of Service dengan URL flood, yang dilakukan dengan cara mengulang dan terus mengulang permintaan terhadap port 80 httpd yang melalui batas TTL (Time To Live).

Beberapa user ataupun manager mungkin benci mendengar serangan-serangan tersebut. Tapi pada kenyataanya memang tidak ada yang benar-benar fix untuk mengamankan network ataupun website. Keamanan adalah suatu proses, bukan produk. Jika anda memasang firewall, IDSes (Instrusion Detection System), routers dan honeypots (system untuk jebakan) mungkin dapat menyediakan lapisan-lapisan untuk bertahan, tetapi sekali lagi peralatan paling canggih di dunia tidak akan menolong suatu organisasi sampai organisasi tersebut mempunyai proses untuk mengupgrade system, memakai patch, mengecek security pada system sendiri dan metode lain.

Telah banyak perusahaan yang memakai IDSes tetapi tidak memonitor file log, mereka menginstall firewall, tetapi tidak mengupgradenya. Jalan terbaik untuk melindungi website maupun network dari serangan adalah mendekatkan keamanan sebagaimana tantangan yang sedang terjadi terhadap keamanan itu sendiri, terus berusaha, selalu ingat basicnya dan jangan lupa untuk berdoa…:)

Sumber : http://ilmukomputer.com/

Metode Pembuatan Film Kartun

Jika anda ingin membuat sebuah film kartun, perlu diketahui dulu tentang metode dasar pembuatan film kartun yang biasa dipakai di studio/production house pada umumnya. Dalam pembuatan sebuah film kartun pada dasarnya terdapat beberapa metode pembuatan yang lazim digunakan, diantaranya adalah:

Jika anda ingin membuat sebuah film kartun, perlu diketahui dulu tentang metode dasar pembuatan film kartun yang biasa dipakai di studio/production house pada umumnya. Dalam pembuatan sebuah film kartun pada dasarnya terdapat beberapa metode pembuatan yang lazim digunakan, diantaranya adalah:

“Membuat Gambar terlebih dahulu kemudian disusul dengan membuat Suara”, dan “Membuat Suara terlebih dahulu kemudian disusul dengan membuat Gambar”.

Namun terdapat beberapa keunggulan dan kekurangan dari kedua metode ini. Yaitu :

Metode Merekam suara terlebih dahulu diikuti dengan membuat gambar

- Lebih detail dalam hal pengerjaannya.

- Suara yang telah direkam dapat sebagai patokan oleh penggambar sebagai acuan untuk mengira-ira berapa banyak gambar yang akan dibuat dalam tiap take adegan.

- Lebih cepat dalam waktu proses pembuatan film kartun.

- Akan lebih mudah dalam mensinkronkan antara gambar dengan suara ketika proses editing.

Metode Membuat Suara terlebih dahulu kemudian disusul dengan membuat Gambar

Sedangkan ketika menggunakan metode membuat gambar terlebih dahulu diikuti dengan membuat suara, penulis menemukan kesulitan ketika akan mensinkronkan antara gambar dengan suara pada proses penggabungan antara keduanya. Adapun faktor yang penulis hadapi adalah :

- Biasanya hasil yang dibuat kurang begitu detail dibanding cara pertama karena kita tidak tahu berapa banyak gambar yang dibutuhkan untuk membuat sebuah film dengan durasi yang ditentukan.

- Tidak adanya acuan waktu ketika membuat suara, hingga tempo yang dihasilkan tidak sama dengan hasil gambar yang dibuat.

- Biasanya waktu yang dibutuhkan untuk menyelesaikan sebuah film kartun lebih lama dibandingkan metode yang pertama.

- Biasanya terdapat ketidaksinkronaan antara gambar dengan suara dibandingkan dengan cara pertama.

Tips dan Trik

Cara mengatasi hal ini pada metode yang pertama adalah dengan menggunakan metode Lip-Sync pada media audio yang dipakai. Lip Synchronization Process, dengan mewaktui animasi dan mengedit kembali suara yang akan digabungkan dengan animasi gambar.

Ketika membuat animasi, buatlah animasi yang menggambarkan aksi dahulu dan jangan kuatirkan tentang menempatkan aksi mulut karakter dalam wajahnya. Dalam kata lain menganimasi cerita yang berfokus pada karakter, gunakan bahasa tubuh untuk menonjolkan kata, dan lakukanlah tanpa menggunakan mulut pada wajah karakter. Animasi aksi pada mulut karakter seharusnya adalah hal yang terakhir yang dilakukan.

Lip-Synching dan animasi aksi mulut adalah dua proses yang berbeda. Lip-synching adalah proses yang dapat dilakukan sebelum animasi dibuat. Ketika kita siap menganimasi aksi mulut karakter, seorang animator kartun harus tahu semua aksi mulut yang akan diperlukan dan pada frame yang tepat ketika akan digunakan. Untuk mengetahui waktu aktual pada frame yang diinginkan, bagi nomer dari frame dengan nomer frame per detik, dengan menggunakan sebuah rumus simple yaitu :

Frame/fps = waktu dalam detik

Sebagai contoh, ketika akan mengetahui waktu frame 136, dan film akan berjalan dalam 12fps, maka bagilah 136 dengan 12.

136/12 = 11.33 detik

Dalam penelitian yang penulis amati dari dua metode tersebut dapat diambil kesimpulan bahwa membuat kartun akan lebih mudah dalam mensinkronkan gambar dengan suara apabila menggunakan metode merekam suara terlebih dulu diikuti dengan membuat gambar setelah itu.

Melihat dari uraian diatas maka dalam pembuatan sebuah film kartun penulis lebih memilih pada cara yang kedua yaitu suara diikuti gambar dikarenakan gampangnya mensinkronkan antara gambar dengan suara serta keunggulan-keunggulan lain yang penulis sebut diatas.

Hal ini dikuatkan dengan pernyataan John Kurawoto dalam bukunya yang menyinggung tentang cara pembuatan sebuah film kartun. menurut John Kurawoto dalam membuat sebuah film kartun terdapat beberapa urutan pembuatan film kartun, berikut adalah metode yang paling banyak dipakai studio animasi atau kartun, yaitu:

- Membuat cerita dan karakter.

- Membuat storyboard.

- Membuat animatic atau video storyboard dengan bagian dialog.

- Mengedit animatic.

- Merekam dialog dengan aktor yang sebenarnya seperti adegan keseluruhan.

- Membuat animasi menurut animatic.

Sebagai bahan pertimbangan, bahwa animasi dibuat terakhir kali. Setiap langkah sebelumnya adalah sama pentingnya dengan animasi yang sesungguhnya. Tetapi yang paling utama adalah karakter dan cerita.

Hacking Access Point

Catatan : Gak semua WiFi bisa dipake buat crack… cuma chipsetnya yg pake atheros, PRism2, & 1 lagi gw lupa (sumber ada di madwifi.org klo gak salah) klo chipsetnya Intel, ato Realtek mending beli voucher aja buat hotspotan)…

Langkah pertama adalah masuk ke dalam Hotspot, Access Point (AP) target, untuk pencarian AP bisa anda gunakan NetStumbler (untuk mencari SSID AP dsb) ato AirDamp (packet capture). Catatlah nama AP, IP Address, network ID, Gateway (jika ada), dan Prefered DNS Server (jika ada) dari status. Carilah konfigurasi yang paling lengkap, asumsinya AP yang terhubung ke Network Target adalah AP yang memiliki konfigurasi Gateway (walaupun tidak mutlak).

Jika ternyata AP di enkripsi terpaksa pake Airsnort, Airdamp, WinArkrack dsb (atu-atu ye.. lagi muales buanget ngetik nih). Ato cari tutorialnya di google. Tapi kalo udah diupgrade ke WPA2 combine WPA tkip ama set mac address ya gw nyerah deh… (tapi katanya Arkrack biss nimbus tuh enkripsi bener ga seh??? lom pernah nyoba).

Setelah masuk kedalam AP, cobalah gunakan PING untuk mencoba akses ke Gateway (jika IP Gateway nya ada), jika Reply, berarti Router menuju jaringan target sudah ditemukan.

Untuk menemukan subnet target cobalah Anda lihat tabel routingnya dengan perintah netstat –r. Periksa pada kolom Network Destination, jika Anda menemukan adanya subnet lain selain 0.0.0.0 atau 127.0.0.1 pada tabel routing, itulah subnet Target.

Atau gunakan cara lainnya. Cobalah gunakan PING untuk mencoba akses ke DNS Server (jika IP DNS Server nya ada). Jika ternyata Reply, yakinlah bahwa IP DNS tersebut berada pada Network Target. Selamat Anda sudah menemukan network targetnya.

Atau periksa tabel cache ARP dengan perintah arp –a, siapa tahu terdapat IP target , dengan asumsi bahwa target menggunakan network monitor (Fortigate dsb). Kalo ga bisa ya cari aja pake IP scanner kaya AngryIPScanner, liat IP di dalam AP yang gak mati.

Jika Anda sudah mendapatkan network target, segeralah Anda gunakan Look@Lan atau tools semacam lainnya untuk melihat network target.

Gunakan NMAP untuk mengamati port aktif pada IP Target yang anda curigai sebagai Server target. Periksa Banner setiap servicenya, jika Anda jeli atau sedang beruntung maka Anda akan mendapatkan bug (coba bandingkan dengan informasi exploit dari milw0rm / metasploit).

Biasanya Server Target memiliki Port yang banyak (relatif lho, bisa jadi cuman jebakan pake port listener atau Honeypot… Ati-ati kejebak)

Setelah anda mendapat bug, gunakan metasploit untuk mencoba-coba bug pada server target. Coba kombinasikan dengan kode milw0rm dan exploit server target deh… Selamat mencoba…

Billing Hack dengan Kaht

Tulisan ini belum pernah penulis praktekkan, dan hanya bersumber dari nalar murni penulisnya. Ide ini ditemukan ketika iseng-iseng membuka situs beben. Semua kegiatan yang pembaca lakukan terhadap penggunaan artikel ini berada di luar tanggung jawab penulis dan liat artikel punya si beben. So, bagi para target yang menjadi korban dari tulisan ini diharapkan tidak menuntut penulis dan bagi para pembaca artikel ini juga untuk tidak menyalah gunakan artikel ini.

Tool Utama

Tools yang digunakan untuk mendukung aksi kita ini adalah sebuah program yang dinamakan kaht. Program ini digunakan untuk membuka shell target secara remote dengan menggunakan kanal port 135 (itu kalo tidak salah).

Cari Server

Langkah kedua ini yaitu mencari ip dari target kita. Kebiasaannya dalam dunia networking terutama LAN, ip dari server billing target kita adalah 192.168.0.1 tetapi itu tidaklah mutlak. Untuk masalah mencari ip dari target kita, kita serahkan saja semuanya kepada kaht. Ketikkan command winipcfg di run atau di command prompt untuk melihat ip kita. Lalu, masih di command prompt, pindahkan directory anda ke directory di mana anda menyimpan file kaht.

Mulai

Dengan asumsi bahwa ip anda adalah 192.168.0.3 dan anda yakin bahwa target billing server kita berada dalam jangkauan yang sama yaitu dari 192.168.0.0 – 192.168.0.255 maka ketikkan command berikut : kaht contoh penggunaan : C:\kaht 192.168.0.0 192.168.0.255 Selanjutnya tinggal ongkang-ongkang kaki aja dan bersantai sejenak sambil “ngudud”. Setelah mendapatkan target kita, kita cek sekali lagi apakah dia itu target billing server kita ??? kalo bukan ketikkan exit dan kaht akan melanjutkan proses scanning target di lan kita. Untuk mengetahui apakah target yang kita masuki adalah target yang kita inginkan, ketikkan command ipconfig /all di kotak DOS target kita (anda sekarang sedang melakukan remote shell lho :)). Biasanya pada baris hostname akan bernilai server atau yang lain, soalnya ini tergantung administratornya sich mo kasih nama apa itu host namenya. Setelah yakin bahwa target yang kita masuki adalah target billing server kita, maka lanjutkan mengetikkan command time lalu isikan dengan yang baru. Selanjutnya terserah anda…

Backtrack distro pecinta dunia security

Backtrack…distro yang sangat populer dikalangan pecinta dunia security, distro ini juga termasuk favorite dikalangan underground untuk digunakan dalam berbagai kesempatan. Pertanyaannya, kenapa? apa keistimewaannya?

Saat awal-awal muncul distro linux yang mengkhususkan diri sebagai distro untuk proses hacking / pen-test, menurut opini saya secara pribadi security auditor lah yang paling ‘pas’. Satu hal yang paling dominan adalah kemampuan security auditor untuk portable, portable dalam hal pengenalan hardware dan portable sebagai distro untuk proses pengembangan (misal: build package). Walaupun saat itu ada beberapa jenis distro untuk lingkungan security, diantaranya whax dan phlak. Banyak yang menyukai whax karena menyediakan tools-tools yang lebih menarik.

Setelah beberapa saat akhirnya security auditor dan whax bergabung dan membentuk satu distro linux untuk security dengan codename backtrack. Segala sesuatu yang berhubungan dengan backtrack dapat dilihat langsung pada situs resminya di remote-exploit.org .

Berikut ini beberapa keistimewaan distro backtrack yang saya rasakan :

-

Portable, lagi-lagi masalah penggunaan hardware. Backtrack, terutama Backtrack 2 (final version) memiliki kemampuan untuk mendeteksi banyak sekali hardware komputer, sehingga ini memudahkan kita untuk melakukan instalasi distro linux ini pada komputer pribadi maupun laptop. Silahkan lihat sendiri hasil tes instalasi backtrack pada berbagai jenis laptop melalui link ini. http://backtrack.offensive-security.com … CL:Laptops

-

Support untuk aktivitas hackingnya luas. Hampir semua fitur terutama tools yang terdapat dalam backtrack dapat mendukung proses hacking, dan cakupannya luas. Mulai dari scanning, enumeration, exploitation, forensics, reverse engineering, wireless hacking, dsb. Tiap bagian pun masih diperluas misalnya untuk scanning, ada scanning system, scanning web, scanning via google, dsb. Dan ini semua kita dapatkan dalam satu distro, dimana kita tidak perlu lagi download, compile, mencari dependency paket. Kita cukup install dan gunakan. Sangat efisien.

-

Mudah untuk di-update. Oke, bactrack keluar sekitar hampir 2 tahun yang lalu yang berarti tools-tools didalamnya sudah kurang up-to-date. Untuk masalah ini, backtrack telah dipersiapkan agar dapat di customize dengan mudah. Salah satunya adalah melengkapi berbagai macam library dan dependency untuk membangun sebuah aplikasi, sehingga apabila ada tools yang hendak kita update (contoh, TOR) maka cukup download versi terbarunya dan lakukan instalasi. Hampir semua proses update package secara manual yang saya lakukan berhasil tanpa hambatan, dan dalam sekejap saya bisa mendapatkan tools versi terbaru untuk digunakan dalam backtrack. Exploit?pada bactrack terdapat fasilitas untuk update exploit dari milw0rm dan metasploit dengan sangat mudah. Script yang digunakan pun dapat kita customize untuk kepentingan pribadi, misalnya kita (atau kelompok kita) menyediakan 0day pribadi di suatu server yang dapat diakses melalui backtrack, sehingga kita (atau kelompok kita) dapat update 0day tersebut dari manapun.

-

Support wireless injection, 1-2 tahun terakhir sedang marak hacking via wireless. Alasannya sederhana, karena saat ini semakin banyak pihak yang menikmati fasilitas wifi dan semakin banyak perangkat yang dapat mensupport wifi, diantaranya telp genggam dan beragam gadget. Backtrack support berbagai macam wlan card, dan bahkan dengan sedikit proses customize (baca: patch) wlan card milik kita dapat support raw packet injection, dan ini dapat dengan mudah di-build pada backtrack.

-

“Bagaimana cara saya mulai untuk menjadi hacker?”, kita bisa menjawab dengan “silakan pakai backtrack”. Benarkah?yup, tergantung bagaimana kita memanfaatkannya. Kemudahan backtrack untuk di install pada komputer pribadi merupakan keuntungan pertama bagi para pemula, khususnya yang baru mengenal linux namun ingin terjun langsung di security. Selebihnya, para newbie bisa mempelajari tehnik-tehnik hacking melalui tools secara langsung. Silahkan lihat link ini http://www.kecoak-elektronik.net/log/?cat=8 , pada link tersebut diperlihatkan jenis-jenis tools yang terdapat pada backtrack. Seorang pemula dapat mempelajari tehnik hacking melalui “learning by doing, theory behind”. Bagi para newbie, membaca teori terus menerus tentu akan membuat bingung, namun dengan teori yang dibarengi oleh praktek akan membuat proses belajar semakin mudah. Ambil contoh, network scanning. Pada backtrack telah terdapat berbagai macam tools untuk keperluan ini, maka newbie dapat mengambil satu contoh, misal nmap. Umumnya newbie hanya akan berhenti pada proses menjalankan command, dan jika gagal tanya di forum-forum diskusi atau mailing list. Newbie dapat belajar mengenai nmap dengan langsung menuju pada situs resminya, atau mencari berbagai macam data tentang nmap. Dengan cara ini, maka proses belajar para newbie dapat secara bertahap melalui bimbingan tools pada backtrack. Kita sudah diberitahu tools-tools untuk proses scanning, dan selanjutnya mencari tau “apa itu network scanning?”, setelah membaca teori pindah ke proses penguasaan tools. Setelah menguasai nmap, pindah ke tools network scanning yang laen. Dengan cara seperti ini, maka kita akan memahami proses network scanning dengan praktek langsung serta menguasai berbagai macam tools scanning dengan lebih efisien.

-

Target serangan yang cukup bagus. Backtrack menyediakan fasilitas untuk menjadi server, diantaranya webserver, ssh server, ftp server. Dengan fasilitas ini, maka backtrack dapat menjadi target serangan yang bagus untuk menguji beragam aplikasi. Misalnya: webserver sudah tersedia, untuk selanjutnya tinggal install aplikasi-aplikasi web seperti CMS (Content Management System), baik yang sudah diketahui vulnerable nya (untuk proses belajar) maupun yang belum diketahui vulnerable nya (bug haunting). CMS umumnya membutuhkan koneksi database, kita dapat menemukan fasilitas ini di backtrack dan dengan sedikit customize CMS dapat menggunakan fasilitas database dengan baik layaknya di install pada hosting sungguhan. Selebihnya kita dapat mencoba berbagai macam hole dengan menjadikan backtrack sebagai target. Bagi para pecinta system security juga dapat melakukan hal serupa, download source aplikasi yang akan di tes atau dipelajari (misal: ftp server), build di backtrack (yooo, magic word: configure, make, make install) dan test (fuzzer?metasploit?). Itulah beberapa keistimewaan backtrack, masih terdapat beberapa keistimewaan lain. Namun yang pasti, backtrack sangat bermanfaat baik para security profesional (underground mania, pentester, whatever…) maupun para newbie yang ingin mempelajari seni hacking, jenis-jenis toolsnya bermanfaat untuk digunakan bagi yang sudah profesional namun dapat digunakan sebagai titik awal belajar bagi para newbie.

1 Tools Found on BackTrack 2.0 Final

o 1.1 Information Gathering

+ 1.1.1 Ass

+ 1.1.2 DMitry

+ 1.1.3 DNS-Ptr

+ 1.1.4 dnswalk

+ 1.1.5 dns-bruteforce

+ 1.1.6 dnsenum

+ 1.1.7 dnsmap

+ 1.1.8 DNSPredict

+ 1.1.9 Finger Google

+ 1.1.10 Firewalk

+ 1.1.11 Goog Mail Enum

+ 1.1.12 Google-search

+ 1.1.13 Googrape

+ 1.1.14 Gooscan

+ 1.1.15 Host

+ 1.1.16 Itrace

+ 1.1.17 Netenum

+ 1.1.18 Netmask

+ 1.1.19 Pirana

+ 1.1.20 Protos

+ 1.1.21 QGoogle

+ 1.1.22 Relay Scanner

+ 1.1.23 SMTP-Vrfy

+ 1.1.24 TCtrace

o 1.2 Network Mapping

+ 1.2.1 Amap 5.2

+ 1.2.2 Ass

+ 1.2.3 Autoscan 0.99_R1

+ 1.2.4 Fping

+ 1.2.5 Hping

+ 1.2.6 IKE-Scan

+ 1.2.7 IKEProbe

+ 1.2.8 Netdiscover

+ 1.2.9 Nmap

+ 1.2.10 NmapFE

+ 1.2.11 P0f

+ 1.2.12 PSK-Crack

+ 1.2.13 Ping

+ 1.2.14 Protos

+ 1.2.15 Scanrand

+ 1.2.16 SinFP

+ 1.2.17 Umit

+ 1.2.18 UnicornScan

+ 1.2.19 UnicornScan pgsql 0.4.6e module version 1.03

+ 1.2.20 XProbe2

+ 1.2.21 PBNJ 2.04

# 1.2.21.1 OutputPBNJ

# 1.2.21.2 ScanPBNJ

# 1.2.21.3 Genlist

o 1.3 Vulnerability Identification

+ 1.3.1 Absinthe

+ 1.3.2 Bed

+ 1.3.3 CIRT Fuzzer

+ 1.3.4 Checkpwd

+ 1.3.5 Cisco Auditing Tool

+ 1.3.6 Cisco Enable Bruteforcer

+ 1.3.7 Cisco Global Exploiter

+ 1.3.8 Cisco OCS Mass Scanner

+ 1.3.9 Cisco Scanner

+ 1.3.10 Cisco Torch

+ 1.3.11 Curl

+ 1.3.12 Fuzzer 1.2

+ 1.3.13 GFI LanGuard 2.0

+ 1.3.14 GetSids

+ 1.3.15 HTTP PUT

+ 1.3.16 Halberd

+ 1.3.17 Httprint

+ 1.3.18 Httprint GUI

+ 1.3.19 ISR-Form

+ 1.3.20 Jbrofuzz

+ 1.3.21 List-Urls

+ 1.3.22 Lynx

+ 1.3.23 Merge Router Config

+ 1.3.24 Metacoretex

+ 1.3.25 Metoscan

+ 1.3.26 Mezcal HTTP/S

+ 1.3.27 Mibble MIB Browser

+ 1.3.28 Mistress

+ 1.3.29 Nikto

+ 1.3.30 OAT

+ 1.3.31 Onesixtyone

+ 1.3.32 OpenSSL-Scanner

+ 1.3.33 Paros Proxy

+ 1.3.34 Peach

+ 1.3.35 RPCDump

+ 1.3.36 RevHosts

+ 1.3.37 SMB Bruteforcer

+ 1.3.38 SMB Client

+ 1.3.39 SMB Serverscan

+ 1.3.40 SMB-NAT

+ 1.3.41 SMBdumpusers

+ 1.3.42 SMBgetserverinfo

+ 1.3.43 SNMP Scanner

+ 1.3.44 SNMP Walk

+ 1.3.45 SQL Inject

+ 1.3.46 SQL Scanner

+ 1.3.47 SQLLibf

+ 1.3.48 SQLbrute

+ 1.3.49 Sidguess

+ 1.3.50 Smb4K

+ 1.3.51 Snmpcheck

+ 1.3.52 Snmp Enum

+ 1.3.53 Spike

+ 1.3.54 Stompy

+ 1.3.55 SuperScan

+ 1.3.56 TNScmd

+ 1.3.57 Taof

+ 1.3.58 VNC_bypauth

+ 1.3.59 Wapiti

+ 1.3.60 Yersinia

+ 1.3.61 sqlanlz

+ 1.3.62 sqldict

+ 1.3.63 sqldumplogins

+ 1.3.64 sqlquery

+ 1.3.65 sqlupload

o 1.4 Penetration

+ 1.4.1 Framework3-MsfC

+ 1.4.2 Framework3-MsfUpdate

+ 1.4.3 Framework3-Msfcli

+ 1.4.4 Framework3-Msfweb

+ 1.4.5 Init Pgsql (autopwn)

+ 1.4.6 Milw0rm Archive

+ 1.4.7 MsfCli

+ 1.4.8 MsfConsole

+ 1.4.9 MsfUpdate

+ 1.4.10 OpenSSL-To-Open

+ 1.4.11 Update Milw0rm

o 1.5 Privilege Escalation

+ 1.5.1 Ascend attacker

+ 1.5.2 CDP Spoofer

+ 1.5.3 Cisco Enable Bruteforcer

+ 1.5.4 Crunch Dictgen

+ 1.5.5 DHCPX Flooder

+ 1.5.6 DNSspoof

+ 1.5.7 Driftnet

+ 1.5.8 Dsniff

+ 1.5.9 Etherape

+ 1.5.10 EtterCap

+ 1.5.11 File2Cable

+ 1.5.12 HSRP Spoofer

+ 1.5.13 Hash Collision

+ 1.5.14 Httpcapture

+ 1.5.15 Hydra

+ 1.5.16 Hydra GTK

+ 1.5.17 ICMP Redirect

+ 1.5.18 ICMPush

+ 1.5.19 IGRP Spoofer

+ 1.5.20 IRDP Responder

+ 1.5.21 IRDP Spoofer

+ 1.5.22 John

+ 1.5.23 Lodowep

+ 1.5.24 Mailsnarf

+ 1.5.25 Medusa

+ 1.5.26 Msgsnarf

+ 1.5.27 Nemesis Spoofer

+ 1.5.28 NetSed

+ 1.5.29 Netenum

+ 1.5.30 Netmask

+ 1.5.31 Ntop

+ 1.5.32 PHoss

+ 1.5.33 PackETH

+ 1.5.34 Rcrack

+ 1.5.35 SIPdump

+ 1.5.36 SMB Sniffer

+ 1.5.37 Sing

+ 1.5.38 TFTP-Brute

+ 1.5.39 THC PPTP

+ 1.5.40 TcPick

+ 1.5.41 URLsnarf

+ 1.5.42 VNCrack

+ 1.5.43 WebCrack

+ 1.5.44 Wireshark

+ 1.5.45 Wireshark Wifi

+ 1.5.46 WyD

+ 1.5.47 XSpy

+ 1.5.48 chntpw

o 1.6 Maintaining Access

+ 1.6.1 3proxy

+ 1.6.2 Backdoors

+ 1.6.3 CryptCat

+ 1.6.4 HttpTunnel Client

+ 1.6.5 HttpTunnel Server

+ 1.6.6 ICMPTX

+ 1.6.7 Iodine

+ 1.6.8 NSTX

+ 1.6.9 Privoxy

+ 1.6.10 ProxyTunnel

+ 1.6.11 Rinetd

+ 1.6.12 TinyProxy

+ 1.6.13 sbd

+ 1.6.14 socat

o 1.7 Covering Tracks

+ 1.7.1 Housekeeping

o 1.8 Radio Network Analysis

+ 1.8.1 802.11

# 1.8.1.1 AFrag

# 1.8.1.2 ASLeap

# 1.8.1.3 Air Crack

# 1.8.1.4 Air Decap

# 1.8.1.5 Air Replay

# 1.8.1.6 Airmon Script

# 1.8.1.7 Airpwn

# 1.8.1.8 AirSnarf

# 1.8.1.9 Airodump

# 1.8.1.10 Airoscript

# 1.8.1.11 Airsnort

# 1.8.1.12 CowPatty

# 1.8.1.13 FakeAP

# 1.8.1.14 GenKeys

# 1.8.1.15 Genpmk

# 1.8.1.16 Hotspotter

# 1.8.1.17 Karma

# 1.8.1.18 Kismet

# 1.8.1.19 Load IPW3945

# 1.8.1.20 Load acx100

# 1.8.1.21 MDK2

# 1.8.1.22 MDK2 for Broadcom

# 1.8.1.23 MacChanger

# 1.8.1.24 Unload Drivers

# 1.8.1.25 Wep_crack

# 1.8.1.26 Wep_decrypt

# 1.8.1.27 WifiTap

# 1.8.1.28 Wicrawl

# 1.8.1.29 Wlassistant

+ 1.8.2 Bluetooth

# 1.8.2.1 Bluebugger

# 1.8.2.2 Blueprint

# 1.8.2.3 Bluesnarfer

# 1.8.2.4 Btscanner

# 1.8.2.5 Carwhisperer

# 1.8.2.6 CuteCom

# 1.8.2.7 Ghettotooth

# 1.8.2.8 HCIDump

# 1.8.2.9 Ussp-Push

o 1.9 VOIP & Telephony Analysis

+ 1.9.1 PcapSipDump

+ 1.9.2 PcapToSip_RTP

+ 1.9.3 SIPSak

+ 1.9.4 SIPcrack

+ 1.9.5 SIPdump

+ 1.9.6 SIPp

+ 1.9.7 Smap

o 1.10 Digital Forensics

+ 1.10.1 Allin1

+ 1.10.2 Autopsy

+ 1.10.3 DCFLDD

+ 1.10.4 DD_Rescue

+ 1.10.5 Foremost

+ 1.10.6 Magicrescue

+ 1.10.7 Mboxgrep

+ 1.10.8 Memfetch

+ 1.10.9 Memfetch Find

+ 1.10.10 Pasco

+ 1.10.11 Rootkithunter

+ 1.10.12 Sleuthkit

+ 1.10.13 Vinetto

o 1.11 Reverse Engineering

+ 1.11.1 GDB GNU Debugger

+ 1.11.2 GDB Console GUI

+ 1.11.3 GDB Server

+ 1.11.4 GNU DDD

+ 1.11.5 Hexdump

+ 1.11.6 Hexedit

+ 1.11.7 OllyDBG

o 1.12 Services

+ 1.12.1 SNORT

Sumber : http://http://www.kecoak-elektronik.net

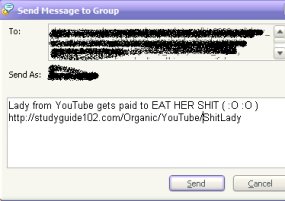

Coutsonif.A virus Yahoo Messenger dan Skype

Apakah anda mendapatkan pesan yang “aneh” dan “tidak biasa” lewat Yahoo Messenger atau Skype dari teman anda? Jika iya, bisa jadi komputer teman anda saat ini telah terinfeksi virus Coutsonif.A yang saat ini sedang mewabah di dunia maya. Serangan virus Coutsonif.A yang mengancam pengguna Yahoo Messenger dan Skype patut diwaspadai. Cara kerja virus ini menyebar dengan mengirimkan dirinya ke semua kontak yang ada dalam alamat Yahoo Messenger dan Skype dari komputer yang telah terinfeksi.

Pesan tersebut sekilas seperti pesan pada umumnya. Namun jangan sampai mengklik link yang diberikan, sekalipun dikirimkan oleh teman Anda. Pasalnya, pesan tersebut sebenarnya bukan dikirimkan oleh rekan Anda, melainkan oleh virus yang telah berhasil menginfeksi komputer rekan Anda.

Jika sudah terlanjur di klik dan terinfeksi, maka secara otomatis virus akan membuat nama file acak dengan ekstensi .tmp dan .exe yang akan disimpan di direktori [C:\Documents and Settings\%user%\Local Settings\Temp] dengan nama yang berbeda-beda.

Kalau sudah begini, user hanya bisa pasrah dan tak tenang beraktifitas di internet lagi. Bahkan, bisa-bisa nama baiknya pun rusak karena dituduh menyebarkan virus juga. Sebab, si penerima pesan menduga temannya yang sengaja mencelakakan dirinya dengan mengiriminya virus.

Makanya, sebelum kejadian itu terjadi. Ada baiknya Anda simak 6 cara jitu untuk membasmi virus perusak nama baik yang menyerang aplikasi chat ini seperti dilansir Vaksincom:

Disable ‘System Restore’ selama proses pembersihan.

Disable autorun Windows, agar virus tidak dapat aktif secara otomatis saat akses ke drive /flash disk.

- Klik tombol ’start’

- Klik ‘run’

- Ketik ‘GPEDIT.MSC’, tanpa tanda kutip. Kemudian akan muncul layar ‘Group Policy’

- Pada menu ‘Computer Configuration dan User Configuration’, klik ‘Administrative templates’

- Klik ‘System’

- Klik kanan pada ‘Turn On Autoplay’, pilih ‘Properties’. Kemudian akan muncul layar ‘Tun on Autoplay propeties’

- Pada tabulasi ‘Setting’, pilih ‘Enabled’

- Pada kolom ‘Tun off Autoplay on’ pilih ‘All drives’

- Klik ‘Ok’

Matikan proses virus, gunakan tools ’security task manager’ kemudian hapus file [sysmgr.exe, vshost.exe, winservices.exe, *.tmp]

Sekadar catatan, .tmp menunjukan file yang mempunyai ekstensi TMP [contoh: 5755.tmp]. Klik kanan pada file tersebut dan pilih ‘Remove’, lalu pilih opsi ‘Move File to Quarantine’.

Repair registry yang sudah diubah oleh virus. Untuk mempercepat proses penghapusan silahkan salin script dibawah ini pada program notepad kemudian simpan dengan nama repair.inf. Jalankan file tersebut dengan cara: Klik kanan repair.inf, lalu pilih instal.

[Version]

Signature=”$Chicago$”

Provider=Vaksincom Oyee

[DefaultInstall]

AddReg=UnhookRegKey

DelReg=del

[UnhookRegKey]

HKLM, Software\CLASSES\batfile\shell\open\command,,,”””%1″” %*”

HKLM, Software\CLASSES\comfile\shell\open\command,,,”””%1″” %*”

HKLM, Software\CLASSES\exefile\shell\open\command,,,”””%1″” %*”

HKLM, Software\CLASSES\piffile\shell\open\command,,,”””%1″” %*”

HKLM, Software\CLASSES\regfile\shell\open\command,,,”regedit.exe “%1″”

HKLM, Software\CLASSES\scrfile\shell\open\command,,,”””%1″” %*”

HKLM, SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, Shell,0, “Explorer.exe”

HKCU, SessionInformation, ProgramCount, 0×00010001,3

HKCU, AppEvents\Schemes\Apps\Explorer\BlockedPopup\.current,,,”C:\WINDOWS\media\Windows XP Pop-up Blocked.wav”

HKCU, AppEvents\Schemes\Apps\Explorer\EmptyRecycleBin\.Current,,,”C:\Windows\media\Windows XP Recycle.wav”

HKCU, AppEvents\Schemes\Apps\Explorer\Navigating\.Current,,,”C:\Windows\media\Windows XP Start.wav”

HKCU, AppEvents\Schemes\Apps\Explorer\SecurityBand\.current,,,”C:\WINDOWS\media\Windows XP Information Bar.wav”

[del]

HKLM, SOFTWARE\Microsoft\Windows\CurrentVersion\Run, Microsoft(R) System Manager

HKCU, Software\Microsoft\Windows\CurrentVersion\Run, bMaxUserPortWindows Service help

HKLM, SYSTEM\CurrentControlSet\Services\Tcpip\Parameters, MaxUserPort

Hapus file virus berikut:

C:\vshost.exe [all drive]

C:\autorun.inf [all drive]

C:\RECYCLER\S-1-5-21-9949614401-9544371273-983011715-7040\winservices.exe

C:\Documents and Settings\%user%\Local Settings\Temp

A415.tmp [acak]

034.exe [acak]

Lady_Eats_Her_Shit–www.youtube.com

C:\WINDOWS\system32\sysmgr.exe

C:\WINDOWS\TEMP\5755.tmp

C:\windows\system32\crypts.dll

C:\windows\system32\msvcrt2.dll

Gunakan Antivirus.

Untuk pembersihan optimal dan mencegah infeksi ulang silahkan gunakan antivirus yang dapat mendeteksi dan membasmi virus ini up to date. Anda juga dapat download tools Norman Malware Cleaner di http://download.norman.no/public/Norman_Malware_Cleaner.exe

Hacking Tool

Berikut adalah beberapa tool yang dapat anda gunakan untuk memperlancar kegiatan anda dalam dunia security baik dari jaringan LAN, wireless, hingga web security. Tool tersebut saling berkaitan satu dengan yang lain dengan fungsi yang berbeda-beda sesuai dengan kegunaannya dalam tujuan yang ingin dicapai. Semoga membantu anda dalam hal kebaikan, bukan dalam kejahatan.

Crypt

| alph.zip | Alph Cryptology (0.19) | 115 | 2006-02-24 |

| cipe.zip | Crypto IP Encapsulation 2K | 391 | 2005-12-26 |

| cipher.zip | MS EFS Cipher Tool | 299 | 2006-06-16 |

| cryptf.zip | IDEA/DES CMD Encryption | 73 | 2005-12-26 |

| cryptool.zip | CrypTool (1.3.03) | 6548 | 2005-12-26 |

| dpasha.zip | Hash-Tool | 61 | 2005-12-26 |

| gnupg.zip | GnuPG CLI (1.4.6) | 1470 | 2006-12-08 |

| md5sum.zip | MD5 Checksum Tool | 24 | 2005-12-26 |

| ncrypt.zip | Rijndael/Serpent/Twofish CMD Encryption/Wiper | 246 | 2005-12-26 |

| rsatool.zip | RSA-Tool (2.11) | 74 | 2005-12-26 |

| sdc.zip | Self Decrypting | 508 | 2006-05-18 |

| seccsexe.zip | SecCSexe | 983 | 2007-07-05 |

| stega.zip | Stega (2.01) | 65 | 2007-07-20 |

| stools.zip | Stegano-Tools (4) | 272 | 2005-12-26 |

| stunnel.zip | STunnel (4.17) | 557 | 2006-09-11 |

| truecrypt.zip | Truecrypt (4.3) | 1516 | 2007-03-24 |

| zep.zip | Zero Emission Pad | 347 | 2005-12-26 |

Defense

| autoruns.zip | Autoruns (8.48) | 295 | 2006-02-09 |

| bcwipe.zip | BCWipe | 475 | 2005-12-26 |

| bfu.zip | Bruteforce Uninstall (1.00.9 | 70 | 2006-07-15 |

| cleanup.zip | CleanUp (4.51) | 336 | 2006-06-25 |

| coreforce.zip | CoreForce (0.95.167) | 17990 | 2007-01-02 |

| drknock.zip | DrKnock (0.2.1) | 258 | 2006-11-21 |

| firelogxp.zip | FireLog XP | 557 | 2006-10-18 |

| f-prot.zip | F-Prot Antivirus (3.14a) | 1900 | 2005-12-26 |

| flister.zip | Flister | 16 | 2006-10-29 |

| freecap.zip | Freecap | 1602 | 2007-03-30 |

| hardenit.zip | Windows Hardening | 553 | 2005-12-26 |

| hardtcp.zip | TCP Hardening | 119 | 2005-12-26 |

| hijackthis.zip | Browser Un-Hijacker | 229 | 2006-06-22 |

| iisshield.zip | IIS Shield | 471 | 2007-01-12 |

| ipf.zip | CMD-Line Firewall 2K/XP (1.0) | 20 | 2005-12-26 |

| ipfront.zip | IPFront | 24 | 2005-12-26 |

| ipfwlite.zip | IP Firewall Lite | 135 | 2005-12-26 |

| klister.zip | Klister (0.4) | 115 | 2006-10-29 |

| knock.zip | Doorman Knock (0.81) | 37 | 2005-12-26 |

| modgreper.zip | Modgreper (0.3) | 33 | 2006-10-29 |

| mproxy.zip | Multiproxy (1.2) | 167 | 2005-12-26 |

| mssecops.zip | Microsoft Security Operations | 328 | 2006-06-03 |

| natdet.zip | NATdet (1.0.5) | 49 | 2006-06-05 |

| nfrbofl.zip | NetFlightRecorder | 35 | 2005-12-26 |

| nixoryw.zip | Nixory Firefox (0.4.1) | 2138 | 2006-04-11 |

| ntsyslog.zip | NT Syslog (1.13) | 328 | 2007-01-17 |

| olptt.zip | Open Leak Prevent Test Tool SMTP (1.0) | 6488 | 2006-06-09 |

| ossec.zip | OSSEC HIDS (1.2) | 307 | 2007-05-18 |

| patchfinder.zip | Patchfinder (2.12) | 115 | 2006-10-29 |

| pendmoves.zip | PendMoves | 33 | 2006-02-09 |

| pktfilter.zip | PacketFilter (0.06beta2) | 246 | 2005-12-26 |

| promiscan.zip | Promiscan (0.28) | 420 | 2005-12-26 |

| registry.zip | Windows Registry Hardening | 16 | 2006-12-11 |

| removewga.zip | RemoveWGA (1.0.2) | 12 | 2006-06-23 |

| rkdetector2.zip | RKDetector (2) | 360 | 2005-12-26 |

| rootkitrvlr.zip | Rootkit Revealer | 233 | 2006-11-22 |

| sandboxie.zip | Sandboxie (2.42) | 315 | 2006-06-28 |

| safend.zip | Safend Personal | 14225 | 2007-06-13 |

| scanlogd.zip | Scanner Detection (2.2) | 213 | 2005-12-26 |

| seccloak.zip | Security Cloak | 12 | 2006-03-12 |

| secservices.zip | Service Hardening | 18 | 2005-12-26 |

| secureit.zip | Internet Security Hardening | 664 | 2005-12-26 |

| sharemon.zip | Share Monitor | 33 | 2005-12-26 |

| slacker.zip | Slacker | 25 | 2006-10-18 |

| snort.zip | Snort (2.6.1.3) (Rules) | 3211 | 2007-02-20 |

| spybot.zip | Spybot Search/Destroy (1.4) | 5014 | 2005-12-26 |

| svv.zip | System Virginity Verify (2.3) (Binary) | 733 | 2006-10-29 |

| tfak.zip | Trojan First Aid Kit (5) | 193 | 2005-12-26 |

| timestomp.zip | Timestomp | 29 | 2006-10-18 |

| tor.zip | Tor Onion Routing (0.1.2.15) | 6582 | 2007-07-24 |

| tracedet.zip | Traceroute Detection | 44 | 2005-12-26 |

| unerase.zip | Avira Unerase | 229 | 2006-09-14 |

| warpwatch.zip | ARPwatch port | 91 | 2005-12-26 |

| waz.zip | Windows Anti Zombie (1.0) | 877 | 2007-07-26 |

| wipfw.zip | Windows IP Firewall (0.1.2) (Version 0.2.4) | 118 | 2005-12-26 |

| worminator.zip | Worminator | 356 | 2006-12-06 |

| xleanerse.zip | Xleaner SE | 946 | 2007-06-24 |

| xpantispy.zip | XP Anti Spy Tool (3.96-2) | 82 | 2006-06-29 |

| xpfiremon.zip | XP Firewall Monitor (1.0.5) | 197 | 2006-01-24 |

| xpy.zip | Anti Spy Tool (0.9.5) | 90 | 2006-06-29 |

| xsetup.zip | XSetup Registry | 4763 | 2005-12-26 |

| zombiezap.zip | DDoS Zombie Detection | 15 | 2005-12-26 |

Forensic

| ads.zip | Alternate Data Streams (NTFS) | 108 | 2005-12-26 |

| antiforensic.zip | Antiforensic | 49 | 2007-07-21 |

| dcfldd.zip | Dcfldd (1.3.4) | 623 | 2006-07-04 |

| dumpffox.zip | Dump Autocomplete Firefox | 1372 | 2006-11-09 |

| fau.zip | Forensic Aquisition Utils (1.0.0.1034) | 5370 | 2006-07-04 |

| filedisk.zip | Filedisk (1.4) | 82 | 2006-07-12 |

| forensics.zip | Windows Forensic Utilities | 2301 | 2005-12-26 |

| galleta.zip | Galleta (20040505_1) | 528 | 2006-07-25 |

| iehist.zip | IeHist (0.0.1) | 29 | 2006-07-25 |

| ir.zip | Helix Incident Response Tools | 35521 | 2006-11-08 |

| ircr.zip | IRCR (2.3) | 37 | 2006-11-21 |

| liveview.zip | LiveView (0.4) | 164 | 2006-09-08 |

| md5deep.zip | MD5deep (1.12) | 143 | 2006-07-12 |

| pasco.zip | Pasco (20040505_1) | 532 | 2006-07-25 |

| pdd.zip | Pdd (1.10) | 33 | 2006-07-25 |

| peid.zip | Windows PEID | 207 | 2005-12-26 |

| promiscdetect.zip | PromiscDetect | 12 | 2005-12-26 |

| sectorspy.zip | SectorSpy (2.0) | 254 | 2006-07-12 |

| sidtk.zip | SecurIT Intrusion-Detection Toolkit (1.0) | 4200 | 2005-12-26 |

| sleuthkit.zip | Sleuthkit (2.08) | 2019 | 2007-04-12 |

| streams.zip | Data Streams Shell Extension | 124 | 2005-12-26 |

| strings.zip | Ascii Strings | 18 | 2005-12-26 |

| testdisk.zip | Testdisk (6.5) | 1503 | 2007-01-03 |

| w2kmem.zip | Windows 2000 Memory Analysis | 1544 | 2006-10-25 |

| wft.zip | WFT (20050514) | 147 | 2006-07-04 |

| wmft.zip | Windows Memory Forensic Tool | 8 | 2006-10-29 |

| winanalyze.zip | WinAnalyze (1.1) | 446 | 2006-07-04 |

| wininterrogate.zip | Wininterrogate (0.1.7) | 975 | 2006-09-13 |

Honey

| fakenetbios.zip | FakeNetBIOS (0.91) | 78 | 2007-06-21 |

| honeyclient.zip | Honeyclient (0.1.1) | 12 | 2006-08-12 |

| honeyclientmail.zip | Email Honeyclient (0.1.1) | 12 | 2006-08-12 |

| honeyd.zip | Honeyd (0.5a) | 413 | 2006-03-12 |

| l2kdtk.zip | Windows L2K DTK (0.51) | 7 | 2005-12-26 |

| labrea.zip | Labrea (2.5) | 512 | 2005-12-26 |

| map.zip | idefense Malcode Analyst Pack | 1959 | 2005-12-26 |

| multipot.zip | idefense Malcode Honeypot | 1747 | 2005-12-26 |

| sebekc.zip | Sebek Client (3.0.4) | 426 | 2006-09-14 |

| trapserver.zip | TrapServer (1 beta) | 446 | 2006-06-13 |

| valhala.zip | Valhala Honeypot | 229 | 2005-12-26 |

| windogdtk.zip | Windows DTK | 3 | 2005-12-26 |

| winetd.zip | Windows Inetd | 1417 | 2005-12-26 |

| activex.zip | ActiveX Components 2K/XP | 704 | 2005-12-26 |

| config.tar.gz | Python Config (0.3.6) | 37 | 2007-05-21 |

| cygwin.zip | Cygwin DLL | 443 | 2005-12-26 |

| libexpat.zip | Libexpat DLL for Windows NT/2K/XP | 57 | 2007-05-01 |

| libnetdll.zip | Libnet DLL for Windows NT/2K/XP | 561 | 2005-12-26 |

| libnids.zip | Libnids (1.19) | 199 | 2005-12-26 |

| ocidll.zip | Oci Dll | 33 | 2007-05-12 |

| openssl.zip | OpenSSL bin (0.9.8c) | 1376 | 2006-09-11 |

| vbrun6.zip | Windows VB6 Runtime | 971 | 2005-12-26 |

| winpcap4.zip | Winpcap Driver (4.0.1) (Version 4.1b) | 565 | 2007-07-26 |

| diskmon.zip | NT/2K/XP Disk Monitor | 60 | 2005-12-26 |

| evtsyslog.zip | send NT Eventlog to Syslog-Server | 53 | 2005-12-26 |

| filemonnt.zip | NT/2K/XP File Monitor | 209 | 2005-12-26 |

| icesword.zip | IceSword | 590 | 2005-12-26 |

| pipeacltools.zip | Pipeacltools (1.0) | 65 | 2007-03-14 |

| portmonnt.zip | NT/2K/XP Port Monitor | 119 | 2005-12-26 |

| procexpnt.zip | NT/2K/XP Process Explorer | 573 | 2005-12-26 |

| pstools.zip | NT/2K/XP PS Tool Suite | 590 | 2005-12-26 |

| regmonnt.zip | NT/2K/XP Registry Monitor | 115 | 2005-12-26 |

| sniffusb.zip | SniffUSB (1.8) | 140 | 2006-10-16 |

| sysintsuite.zip | SysInternals Suite | 7754 | 2006-12-01 |

| tcpview.zip | NT/2K/XP TCP Endpointmapper | 86 | 2005-12-26 |

| tdimonnt.zip | NT/2K/XP TDI Monitor | 98 | 2005-12-26 |

| tokenmon.zip | NT/2K Security Monitor | 53 | 2005-12-26 |

| winobj.zip | WNT/2K Winobj | 33 | 2007-07-16 |

| afxrk2k4.zip | AFXRK2K4 Rootkit | 94 | 2006-06-05 |

| casper.zip | Casper Trojan | 115 | 2006-10-31 |

| clearlog.zip | Eventlog Cleaner | 15 | 2005-12-26 |

| fu.zip | FU Rootkit | 2662 | 2006-03-31 |

| futo.zip | FU Rootkit Enhanced | 483 | 2006-03-31 |

| genie.zip | Genie Backdoor (1.7) | 262 | 2007-01-04 |

| hxdef.zip | Hacker Defender Rootkit (1.0.0) | 217 | 2006-03-31 |

| mirko4.zip | Mirko (1.1) | 311 | 2005-12-26 |

| pandoralt.zip | OneConsult Pandora LT (3.11) | 1720 | 2006-03-16 |

| vnc.zip | VNC Mini-Backdoor | 178 | 2005-12-26 |

| w32root.zip | W32 Rootkit (0.44) | 252 | 2005-12-26 |

| winkit.zip | 0wnWindows Kit | 4 | 2005-12-26 |

| winzapper.zip | Eventlog Zapper | 28 | 2005-12-26 |

Scan

| accessenum.zip | AccessEnum (1.32) | 33 | 2006-02-09 |

| amap.zip | Amap Scanning Tool (5.2) | 1073 | 2005-12-26 |

| analyzecsvde.zip | AnaylzeCsvde | 426 | 2006-11-13 |

| apprecon.zip | AppRecon (1.0.0) | 84 | 2005-12-26 |

| asstool.zip | AssTool Dumpster Diving (Java) | 230 | 2005-12-26 |

| athena.zip | Athena (2.0) | 655 | 2006-06-05 |

| atk.zip | Attack Toolkit (4.1) | 2130 | 2005-12-26 |

| banner.zip | Banner | 332 | 2005-12-26 |

| chronicle.zip | Chronicle (3) | 5272 | 2005-12-26 |

| dig.zip | Dig | 1724 | 2007-01-29 |

| dnsdigger.zip | DNS Digger Perl | 5 | 2005-12-26 |

| dnspredict.zip | DNSpredict | 1016 | 2006-09-14 |

| dumpsec.zip | Security Dumper | 180 | 2005-12-26 |

| dumptokeninfo.zip | Security Token Dumper | 20 | 2006-06-09 |

| dumpwin.zip | Windows Config/Security Dumper (2) | 52 | 2005-12-26 |

| efuzz.zip | EFuzz | 32 | 2005-12-26 |

| enum.zip | Windows Enumerator | 31 | 2005-12-26 |

| eor.zip | E-Or (1.0.18) | 352 | 2006-02-09 |

| epdump.zip | Epdump | 29 | 2005-12-26 |

| filefuzz.zip | File Fuzzer | 290 | 2005-12-26 |

| getacct.zip | GetAcct Account Info NT/2K (1.3.1) | 437 | 2005-12-26 |

| getif.zip | SNMP Walker Getif (2.3.1) mibs.zip | 1450 | 2005-12-26 |

| goolink.zip | Goolink | 627 | 2006-09-14 |

| grinder.zip | Grinder (1.1) | 1188 | 2005-12-26 |

| gsi.zip | Google Site Indexer | 98 | 2006-11-27 |

| hrping.zip | HRping | 87 | 2005-12-26 |

| httprint.zip | HTTP Fingerprinting (3.0.1) | 815 | 2005-12-30 |

| ikeprobe.zip | IKE Prober | 371 | 2005-12-26 |

| ikescan.zip | IKE Scanner (1.9) | 2261 | 2007-01-25 |

| ipeye.zip | Portscanner (with GUI) | 66 | 2005-12-26 |

| ipscan.zip | AngryIP (2.21) | 360 | 2006-06-22 |

| irs.zip | IP Restriction Scanner (2.0) | 922 | 2006-11-13 |

| jsspider.zip | Javascript Spider | 25 | 2007-07-16 |

| lannetscan.zip | LANguard Network Scanner (2.0) | 2264 | 2005-12-26 |

| lanspy.zip | LANspy Network Scanner (2.0) | 1115 | 2005-12-26 |

| ldapenum.zip | LdapEnum (0.02a) | 8 | 2005-12-26 |

| ldapminer.zip | LdapMiner (1.0) | 433 | 2005-12-26 |

| legion.zip | Legion (2.1.1) | 2015 | 2005-12-26 |

| mbenum.zip | MBenum (1.5.0) | 33 | 2006-01-24 |

| mbsade.zip | MS Baseline Sec Analyzer (2) | 930 | 2006-01-02 |

| mbsaen.zip | MS Baseline Sec Analyzer (2) | 922 | 2006-01-02 |

| metis.zip | Metis Java Info Collector (2.1) | 2275 | 2005-12-26 |

| minger.zip | Minger Ping Sweeper (1a5) | 521 | 2005-12-26 |

| mptraceroute.zip | Multi-Protocol Traceroute | 256 | 2005-12-26 |

| msnpawn.zip | MSNpawn (1.1) | 909 | 2007-04-23 |

| nbrute.zip | NetBrute (1.0) | 261 | 2005-12-26 |

| nbtdump.zip | NetBIOS Dumper | 17 | 2005-12-26 |

| nbtenum.zip | NetBIOS Enum (3.3) | 1106 | 2006-11-27 |

| nbtscan.zip | NetBIOS Scanner (1.0.3) | 353 | 2005-12-26 |

| ncpquery.zip | Novell Objects Enum (1.3) | 26 | 2005-12-26 |

| nessj.zip | Nessus Java Client (0.7.0) | 3621 | 2006-08-16 |

| nessus3.zip | Nessus (3.0.6.1) | 15880 | 2007-07-29 |

| nessusclnt.zip | Nessus Client (1.0 rc4) | 5669 | 2006-03-23 |

| nessuswx.zip | Nessus Windows Client (1.4.5d) | 1163 | 2006-01-12 |

| nete.zip | NetBIOS Enum | 44 | 2006-06-13 |

| netscan.zip | Netscan NetBIOS | 624 | 2005-12-26 |

| netview.zip | NetBIOS View | 27 | 2005-12-26 |

| niktoogle.zip | Niktoogle (1.0) | 639 | 2005-12-26 |

| nmap422.zip | Nmap CMD-Line (4.22) | 1176 | 2007-07-10 |

| nmap.zip | Nmap CMD-Line (4.20) | 754 | 2006-12-08 |

| nmapnse.zip | Nmap NSE (4.20) | 909 | 2006-11-13 |

| nmapview.zip | Nmapview | 229 | 2006-11-30 |

| nstealth.zip | NStealth Free (5-8b103) | 2851 | 2006-07-10 |

| ntchk.zip | NT-Scanner Batch (2.12) | 661 | 2005-12-26 |

| ntscanhe.zip | NT-Scan HE (Perl) | 12 | 2006-06-05 |

| nwrap.zip | Nwrap (Nmap and ISECOM OPRP) | 213 | 2005-12-26 |

| ogre.zip | Ogre (2.1) | 1503 | 2005-12-26 |

| oscanner.zip | Oscanner Oracle (1.0.0) | 1793 | 2005-12-26 |

| pbnj.zip | Pbnj (2.04) | 135 | 2006-11-15 |

| pinger.zip | Pinger | 1192 | 2005-12-26 |

| pmd.zip | PMD (3.7) | 9179 | 2006-06-05 |

| probets.zip | ProbeTS (1.0) | 37 | 2006-10-18 |

| proxycheck.zip | Proxy Checkers | 600 | 2006-06-26 |

| proxyscanner.zip | Proxyscanner | 437 | 2005-12-26 |

| r3x.zip | R3x (0.60) | 528 | 2005-12-26 |

| relayscanner.zip | Relay Scanner Perl | 16 | 2005-12-26 |

| rpcdump.zip | *NIX RPC-Dumper | 13 | 2005-12-26 |

| rpcinfo.zip | *NIX RPC-Info | 66 | 2005-12-26 |

| rpcscan.zip | RPC Scanner (1.21) | 462 | 2005-12-26 |

| rpctools.zip | RPC Tools (1.0) | 130 | 2005-12-26 |

| samspade.zip | Samspade (1.14) | 1813 | 2005-12-26 |

| sapinfo.zip | SAPinfo | 2150 | 2006-09-04 |

| sau.zip | SID and User (1.01) | 393 | 2006-02-08 |

| scan6.zip | Scan XP/2K (IP 4/6) | 40 | 2005-12-26 |

| scanline.zip | CMD-Line Portscanner | 25 | 2005-12-26 |

| scobra.zip | ScreamingCobra | 388 | 2005-12-26 |

| scotty.zip | Scotty Tkined (00-02-19) | 5472 | 2006-06-05 |

| shareenum.zip | ShareEnum (1.6) | 82 | 2006-02-09 |

| showmount.zip | *NIX Showmount | 65 | 2005-12-26 |

| sid.zip | Sid2User/User2Sid | 49 | 2005-12-26 |

| sift.zip | SIFT WebMethodSearch (1.0) | 188 | 2006-09-07 |

| sitedigger.zip | Sitedigger2 | 3244 | 2006-06-03 |

| smbscan.zip | SMB Scanner | 270 | 2005-12-26 |

| snmpcheck.zip | SNMP-Check (1.5) | 950 | 2006-07-24 |

| snmpinfo.zip | *NIX SNMP-Info | 57 | 2005-12-26 |

| snmputil.zip | SNMPutil | 4 | 2005-12-26 |

| spiderfoot.zip | Spiderfoot (0.01b) | 192 | 2006-05-18 |

| sqllhf.zip | SQL Scanner | 612 | 2005-12-26 |

| sqlping.zip | SQLping | 17 | 2005-12-26 |

| sqlpoke.zip | SQLpoke | 41 | 2005-12-26 |

| ssa.zip | SSA (1.5.2) | 10326 | 2007-07-18 |

| ssldigger.zip | SSLDigger (1.0) | 4072 | 2005-12-26 |

| superscan.zip | Superscan (4) | 197 | 2005-12-26 |

| swaat.zip | SWAAT SourceAudit | 131 | 2006-09-07 |

| tb.zip | Telnet Banner | 61 | 2005-12-26 |

| tcpnv.zip | TCP Net View | 37 | 2006-09-02 |